Topic: SECURITY - on June 3, 2016 at 4:58:00 PM CEST

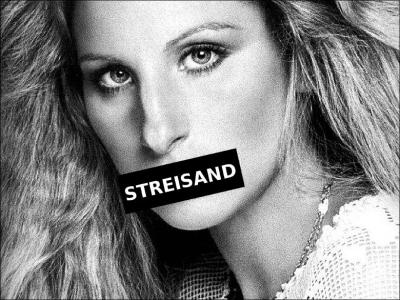

Streisand-Effekt

Als Streisand-Effekt wird ein Phänomen bezeichnet, wonach der Versuch, eine unliebsame Information zu unterdrücken oder entfernen zu lassen, öffentliche Aufmerksamkeit nach sich zieht und dadurch das Gegenteil erreicht wird, dass nämlich die Information einem noch größeren Personenkreis bekannt wird. Seinen Namen verdankt das Phänomen Barbra Streisand, die den Fotografen Kenneth Adelman und die Website Pictopia.com 2003 erfolglos auf 50 Millionen US-Dollar verklagte, weil eine Luftaufnahme ihres Hauses zwischen 12.000 anderen Fotos von der Küste Kaliforniens auf besagter Website zu finden war. Damit stellte sie aber erst die Verbindung zwischen sich und dem abgebildeten Gebäude her, woraufhin sich das Foto nach dem Schneeballprinzip im Internet verbreitete. Adelman argumentierte, er habe den Strand fotografiert, um die Küstenerosion für das California Coastal Records Project zu dokumentieren.

Streisand Silence censorship. Automate the effect. The Internet can be a little unfair. It's way too easy for ISPs, telecoms, politicians, and corporations to block access to the sites and information that you care about. But breaking through these restrictions is tough. Or is it?

Introducing Streisand A single command sets up a brand new server running a wide variety of anti-censorship software that can completely mask and encrypt all of your Internet traffic.

The impossible task of creating a “Best VPNs” list today

From a technical point of view, I think the most underrated vulnerabilities are network leaks in the client-side VPN software,” said Campbell. Even after a user has connected to a VPN server, a few outgoing packets may not be using the VPN tunnel, which could compromise their privacy. “That could be life threatening. VPNs have been rightly criticized about this vulnerability by many in the security/anonymity community.

... Link (0 comments) ... Comment

Topic: SECURITY - on May 29, 2016 at 12:15:00 PM CEST

Tor Browser and Tails Version Fingerprint

Tor Browser and Tails version fingerprinting in Javascript (and some CSS). The PoC can also detect if Tor Browser is running on a Mac OS X. Works up to medium-high privacy settings.

... Link (0 comments) ... Comment

Topic: SECURITY - on May 29, 2016 at 12:12:00 PM CEST

How the Internet works: Submarine fiber, brains in jars, and coaxial cables

Ah, there you are. That didn't take too long, surely? Just a click or a tap and, if you’ve some 21st century connectivity, you landed on this page in a trice.

But how does it work? Have you ever thought about how that cat picture actually gets from a server in Oregon to your PC in London? We’re not simply talking about the wonders of TCP/IP or pervasive Wi-Fi hotspots, though those are vitally important as well. No, we’re talking about the big infrastructure: the huge submarine cables, the vast landing sites and data centres with their massively redundant power systems, and the elephantine, labyrinthine last-mile networks that actually hook billions of us to the Internet.

... Link (0 comments) ... Comment

Topic: SECURITY - on May 15, 2016 at 9:55:00 AM CEST

Hidden Microphones Exposed As Part of Government Surveillance Program In The Bay Area

Hidden microphones that are part of a clandestine government surveillance program that has been operating around the Bay Area has been exposed.

Imagine standing at a bus stop, talking to your friend and having your conversation recorded without you knowing. It happens all the time, and the FBI doesn’t even need a warrant to do it.

... Link (0 comments) ... Comment

Topic: SECURITY - on May 7, 2016 at 10:32:00 PM CEST

Phrack publishes its first issue in four years

==Phrack Inc.==

Volume 0x0f, Issue 0x45, Phile #0x01 of 0x10

|=-----------------------------------------------------------------------=| |=-------------------------=[ Introduction ]=----------------------------=| |=-----------------------------------------------------------------------=| |=----------------------=[ by the Phrack staff ]=------------------------=| |=-----------------------=[ staff@phrack.org ]=--------------------------=| |=-----------------------------------------------------------------------=| |=-------------------------=[ May 6, 2016 ]=---------------------------=| |=-----------------------------------------------------------------------=|

... A long time ago in galaxy far far away ...

______ _ _

| ___ \ | | |

| |_/ / |__ _ __ __ _ ___| | __

| __/| '_ \| '__/ _` |/ __| |/ /

| | | | | | | | (_| | (__| <

\_| |_| |_|_| \__,_|\___|_|\_\

_ _ ____ _____

_| || |_ / ___|| _ |

|_ __ _/ /___ | |_| |

_| || |_| ___ \\____ |

|_ __ _| \_/ |.___/ /

|_||_| \_____/\____/

--[ Introduction

Hello Phrack readers! It has been a long time, hasn't it? Aren't you relieved that the world didn't end in 2012?! What if the Mayans were right? What if comets hit Earth? Yes, we were worried too, so we decided to take some time off and enjoy the last days of this planet. Once enough time had passed, we were pretty sure our species was not going to disappear. It was about time we returned to our blinking terminals again and finish what we started :>

Phrack #69 brings you three new technical articles in addition to paper feed and the standard Linenoise, Loopback and International Scenes philes. The Firefox hater code-named argp presents advanced exploitation techniques and attempts to build abstract primitives for taking advantage of various memory-related vulnerabilities on your "favorite" multi-heap browser ;> Huku, some guy who, obviously, visits porn sites a lot, has written an art of exploitation phile focusing on Adobe Flash Player (hey, this is not P0 man!). Last but not least, uty presents a VT-x based technique for installing inline hooks and backdooring a whole system. We have spent much time debugging this, we hope you do like it.

--[ Table of contents

0x01 Introduction ........................................ Phrack Staff

0x02 Phrack Prophile on Solar Designer ................... Phrack Staff

0x03 Phrack World News ................................... Phrack Staff

0x04 Linenoise ........................................... various

0x05 Loopback ............................................ Phrack Staff

0x06 The Fall of Hacker Groups ........................... strauss

0x07 Revisiting Mac OS X Kernel Rootkits ................. fG!

0x08 Adobe Shockwave: A case study on memory disclosure ................... Aaron Portnoy

0x09 Modern Objective-C Exploitation Techniques .......... nemo

0x0a Self-patching Microsoft XML with misalignments and factorials ...................................... Alisa Esage

0x0b Internet Voting: A Requiem for the Dream ............ kerrnel

0x0c Attacking Ruby on Rails Applications ................ joernchen

0x0d Obituary for an Adobe Flash Player bug .............. huku

0x0e OR'LYEH? The Shadow over Firefox .................... argp

0x0f How to hide a hook: A hypervisor for rootkits ....... uty & saman

0x10 International Scenes ................................ various

... Link (0 comments) ... Comment

Topic: SECURITY - on May 7, 2016 at 11:15:00 AM CEST

Subgraph OS

A user friendly platform for secure communication and computing. Subgraph OS has numerous security enhancements and is designed to protect data and privacy.

Subgraph believes that the best way to empower people to communicate and live freely is to develop technology that is secure, free, open-source, and verifiably trustworthy. Subgraph OS is an important part of that vision. The Internet is a hostile environment, and recent revelations have made it more apparent than ever before that risk to every day users extends beyond the need to secure the network transport - the endpoint is also at risk. Subgraph OS was designed from the ground-up to reduce the risks in endpoint systems so that individuals and organizations around the world can communicate, share, and collaborate without fear of surveillance or interference by sophisticated adversaries through network borne attacks.

... Link (0 comments) ... Comment

Topic: SECURITY - on October 4, 2014 at 4:40:00 PM CEST

Codewort Eikonal - der Albtraum der Bundesregierung

NSA und BND arbeiteten in der "Operation Eikonal" jahrelang zusammen, um Internetdaten und Telefonverkehr in Frankfurt abzufangen. Dass dabei Daten von Bundesbürgern rechtswidrig in die USA gelangten, nahm die Bundesregierung in Kauf. Abgesegnet hat die Sache ein Mann, der auch heute Minister ist.

... Link (0 comments) ... Comment

Topic: SECURITY - on September 24, 2014 at 5:00:00 PM CEST

Die NSA-Station im 22. Wiener Gemeindebezirk

Wie eine Fotoserie zeigt, befindet sich der in den Snowden-Dokumenten erwähnte "Vienna Annex" in den Dachgeschoßen des IZD-Towers neben der UNO-City.

Auch wenn die Nachrichtenlage seit Beginn der NSA-Enthüllungen in Bezug auf Österreich noch immer dürftig ist, lassen sich nun drei der bisherigen vier Erwähnungen Österreichs zweifelsfrei zuordnen. Der in einem Dokument erwähnte "Vienna Annex" zur NSA-Station in der US-Botschaft befindet sich in den obersten drei Geschoßen des IZD-Towers im 22. Wiener Gemeindebezirk. Das geht aus einer aktuellen Fotoserie, die ORF.at zugespielt wurde, klar hervor.

... Link (0 comments) ... Comment

Topic: SECURITY - on September 18, 2014 at 4:46:00 PM CEST

NSA-System Treasuremap: "Jedes Gerät, überall, jederzeit"

Die NSA und ihre Verbündeten sammeln unzählige Informationen über das Internet. In der Datenbank Treasuremap tragen sie alles ein, was sie wissen - zum Spionieren und Angreifen. Es ist die Generalstabskarte für den Cyberwar.

... Link (0 comments) ... Comment

Topic: SECURITY - on September 17, 2014 at 4:43:00 PM CEST

NSA nimmt Telekom Austria und Uni Wien ins Visier

Geheimdokument: Spionageprogramm "Treasure Map" nutzt auch österreichische Netze

Die NSA nutzt offenbar das Telekommunikationsnetz der Telekom Austria (TA) für ihre Spionage. Entsprechende Hinweise finden sich in den vom "Spiegel" veröffentlichten NSA-Dokumenten, die aus dem Fundus des Whistleblowers Edward Snowden stammen. Demnach bedient sich der US-Geheimdienst eines "autonomen Systems" der TA, um es für ein Programm namens "Treasure Map" zu verwenden.

... Link (0 comments) ... Comment

Topic: SECURITY - on September 15, 2014 at 4:39:00 PM CEST

Geheimdienst-Spanner: Die NSA sitzt in den Netzen der Deutschen Telekom

Die NSA sitzt offensichtlich auch in den Netzen der Deutschen Telekom und anderen deutschen Providern. Das berichtet der SPIEGEL in seiner aktuellen Ausgabe und bezieht sich auf die sogenannte Treasure Map. Dieses Dokument aus den Snowden-Enthüllungen zeichnet eine Weltkarte der Netzwerke und dokumentiert u.a. die Ein- und Ausgänge in unterschiedliche Netze über das sich die Überwacher von NSA & Co bewegen. Die Treasure Map ist dabei nicht neu, bereits vor einem Jahr berichtete die New York Times darüber. Und dazu gab es die Info, dass die NSA in über 50.000 Netzwerken sitzen will. Aber jetzt gibt es konkrete Namen deutscher Unternehmen.

... Link (0 comments) ... Comment

Topic: SECURITY - on September 15, 2014 at 4:36:00 PM CEST

Wikileaks veröffentlicht Spionagesoftware von Finfisher

Bei Wikileaks lässt sich Spionagesoftware herunterladen, die vom Spähsoftware-Hersteller Finfisher/Gamma stammt. Damit soll die Entwicklung von Abwehrwerkzeugen ermöglicht werden.

Die Whistleblowerplattform Wikileaks hat einige der Werkzeuge veröffentlicht, die der Spähsoftware-Hersteller Finfisher/Gamma entwickelt. Außerdem wurden dort die Daten aus dem jüngsten Hack eines Finfisher-Servers ausgewertet und indiziert. Sie lassen sich dort einsehen und durchsuchen.

... Link (0 comments) ... Comment