Topic: SECURITY - on February 19, 2012 at 4:10:00 PM CET

Israel’s largest bank comes under cyberattack, Iranian hackers believed to be behind it

According to Israeli tech blog, NewsGeek, Bank Hapoalim is one of the latest Israeli institutions to come under cyberattack [Hebrew]. With attacks continuing to take place by both Israeli and Saudi hackers, Iranian hackers are now believed to have been involved in the latest attack.

Since January 3, Saudi and Israeli hackers have continued to exchange blows, attacking governmental and official websites, targeting Facebook users, and revealing credit card information.

... Link (0 comments) ... Comment

Topic: SECURITY - on February 19, 2012 at 12:21:00 PM CET

Geleakt: Datenschutzbericht zum Staatstrojaner

Bei Indymedia ist ein 66 Seiten langer Bericht vom Bundesdatenschutzbeauftragten Peter Schaar “über Maßnahmen der Quellen-Telekommunikationsüberwachung bei den Sicherheitsbehörden des Bundes” gelandet (PDF). Kurz: Ein Bericht über den Staatstrojaner.

... Link (0 comments) ... Comment

Topic: SECURITY - on February 16, 2012 at 4:08:00 PM CET

Indect – der Traum der EU vom Polizeistaat

Ein Forschungsprojekt soll Wege finden, Informationen aus dem Netz, aus Datenbanken und von Überwachungskameras zu verbinden – zu einem automatischen Bevölkerungsscanner.

Die Europäische Union finanziert seit Jahresbeginn ein Forschungsprojekt, das all die bestehenden Überwachungstechnologien zu einem Instrument verbinden soll. "Indect" soll es möglich machen, dass alles gesehen und alles verfolgt werden kann. Insgsamt 14,86 Millionen Euro lässt sich die EU das auf fünf Jahre angelegte Projekt kosten.

Auf deutscher Seite arbeiten daran mit die Bergische Universität Wuppertal, die Innotec Data Gmbh & Co KG und eine Firma namens Psi Transcom GmbH.

... Link (0 comments) ... Comment

Topic: SECURITY - on February 15, 2012 at 10:56:00 PM CET

Die Großen Brüder von INDECT - PERSEUS, TASS, TALOS, IMSK, EFFISEC, I2C oder SEABILLA

Zwei neue Großprojekte der europäischen Sicherheitsforschung stellen alle früheren Vorhaben in den Schatten. Derweil wird über die Fortsetzung des Programms bis 2020 verhandelt

Die Kritik am EU-Sicherheitsforschungsprogramm konzentriert sich auf das Projekt INDECT. Zeit, dass sich das ändert. Denn bei Großprojekten wie PERSEUS und Co. geht es nicht nur um Überwachung, sondern auch um die Mobilisierung der Forschung für die europäische Rüstungspolitik.

... Link (0 comments) ... Comment

Topic: SECURITY - on February 15, 2012 at 10:39:00 PM CET

Video EU fördert Big Brother-Projekt - INDECT

Totale Überwachungen der Bürger sind längst keine Zukunfts-Phantasien mehr, sondern ganz konkrete Forschungsprojekte der EU. Datenschützer sind alarmiert - und machtlos.

Schauplatz: der Landtag in Düsseldorf. Überwachungskameras erfassen einen Mann. Er steht schon seit längerem dort, wirkt unruhig - läuft plötzlich weg. Das System erkennt ungewöhnliches Verhalten. Die Kamera verfolgt den Mann, ein Computerprogramm vergleicht ihn mit allen verfügbaren Fotos in Datenbanken und im Netz. Er wird identifiziert, sein Handy angezapft. Er schreibt eine SMS: "... das gibt Bombenstimmung". Das System schlägt Alarm. Drohnen - kleine unbemannte Flugobjekte - steigen auf, um die Verfolgung aufzunehmen.

... Link (0 comments) ... Comment

Topic: SECURITY - on February 15, 2012 at 8:56:00 PM CET

Nervös? Von INDECT entdeckt! #1984 #INDECT

Was ist INDECT ?

I.N.D.E.C.T. ist ein intelligentes Informationssystem zur Unterstützung von Überwachung, Suche und Erfassung für die Sicherheit von Bürgern in städtischer Umgebung. Es ist ein Forschungsprojekt der europäischen Union, welches 2013 abgeschlossen sein soll. Potentielle Verbrechen sollen durch das System vorzeitig erkannt und verhindert werden können. Dazu werden verschiedene Überwachungstechnologien verknüpft.

Welche Technologien werden verwendet?

Die „Sinnesorgane“ von INDECT sind zum Beispiel:

Videokameras, auch Webcams usw.

RFID -Chips in Personalausweis, Kleidung und Kundenkarten

Internet: Suchmaschinen, Cookies, digitales Wasserzeichen

Quadrocopter (kleine, ferngesteuerte Drohnen mit Kamera)

Handy: GSM und GPS Datenverwertung wie z.B. aktueller Standort des Nutzers

Haustelefone ermöglichen das Horchen in einen Raum („Babyphon-Funktion“)

... Link (1 comment) ... Comment

Topic: SECURITY - on February 15, 2012 at 8:46:00 PM CET

Technische Hilfe für (Nahost-) Diktaturen

Während in Bahrain wieder für Demokratie demonstriert wird, werden in Dubai die Spezialeinheiten der Gewaltregimes rundum von europäischen Firmen mit Überwachungstechnik aufgerüstet und trainiert.

Am 14. Februar 2011 waren die ersten Truppenkontingente aus Saudi-Arabien in Bahrain eingetroffen, die das Ihre dazu beitragen sollten, die Proteste gegen das absolutistisch regierende Herrscherhaus al Sabah gewaltsam niederzuschlagen. Am 15. kamen dann erst Tränengas und Blendgranaten zum Einsatz, dann wurde mit scharfer Munition auf unbewaffnete Demonstranten geschossen und der besetzte Perlenplatz in der Hauptstadt Manama geräumt.

... Link (0 comments) ... Comment

Topic: SECURITY - on February 15, 2012 at 8:39:00 PM CET

INDECT - For the Security of Citizens

Security of citizens is one of the most important priorities of EU. This fact has been emphasized in the Fourth European Security Research Conference in Stockholm, 29th-30th September, 2009. For EU FP7 Research Programme, Security call has been announced in 2007.

INDECT project has been initiated by the Polish Platform for Homeland Security (www.ppbw.pl). The Project proposal was submitted by the international, pan-European consortium of 17 partners, led by the AGH University of Science and Technology (Krakow, Poland), under the supervision of Professor Andrzej Dziech, the INDECT Project Coordinator. The consortium consists of 11 well-known universities, 4 companies and 2 end-users (Police Service of Northern Ireland and Polish General Headquarters of Police). It should be underlined that the INDECT project is a research project, allowing involved European scientists to develop new, advanced and innovative algorithms and methods aiming at combating terrorism and other criminal activities, such as human trafficking and organised crime which are affecting citizens’ safety.

... Link (0 comments) ... Comment

Topic: SECURITY - on February 14, 2012 at 9:52:00 AM CET

Breaches galore as Cryptome hacked to infect visitors with malware

A breach that caused Cryptome.org to infect visitors with virulent malware was one of at least six attacks reported to hit high-profile sites or services in the past few days. Others affected included Ticketmaster, websites for Mexico and the state of Alabama, Dutch ISP KPN, and the Microsoft store in India.

... Link (0 comments) ... Comment

Topic: SECURITY - on February 13, 2012 at 1:38:00 PM CET

Kevin Mitnick + Dave Kennedy – Adaptive Penetration Testing Derbycon 2011

Penetration Testing is something that has many different meaning depending on the context used by the person. The Penetration Testing Execution Standard (PTES) is aimed to change that. In this talk we’ll be covering adaptive penetration testing which essentially is the ability to conform and change based on the environment that your attacking. We’ll be covering several live examples used in real-world penetration tests, how we discovered some clever tricks to circumvent security controls, and eventually be creative and gain unauthorized access.

... Link (0 comments) ... Comment

Topic: SECURITY - on February 13, 2012 at 1:32:00 PM CET

Regeling technisch protocol aftappen - Netherlands Releases Lawful Spying Guide

Een regeling moet ervoor zorgen dat standaarden voor afgetapte telecommunicatie worden geformaliseerd, zodat voor aanbieders van afgetapte telecommunicatie en opsporingsdiensten duidelijk vastgelegd wordt aan welke normen moet worden voldaan. De regeling en standaarden worden ter consultatie voorgelegd aan een aantal relevante partijen.

Eine Regelung muss sicherstellen, dass abgefangen Telecommunications Standards formalisiert, um die Anbieter von Telekommunikations-und abgefangen werden investigativen Dienste ist klar definiert, welche Standards erfüllt werden müssen. Die Regeln und Normen gelten für die Anhörung zu einer Reihe von Beteiligten vorgelegt.

... Link (0 comments) ... Comment

Topic: SECURITY - on February 8, 2012 at 4:35:00 PM CET

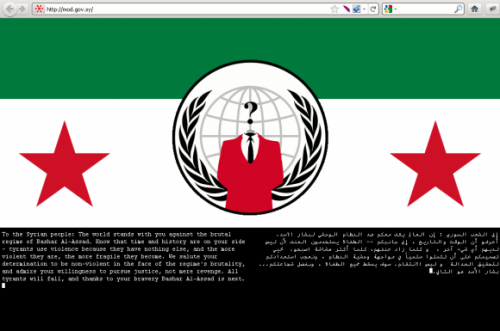

Syrian President’s Email. The Password: 12345

Syrian President Bashar al-Assad has been under fire from world leaders to step down this week. He’s also under fire from hacktivist group Anonymous, who leaked hundreds of his office’s emails on Monday.

While Anonymous is infamous for its hacking know-how, it doesn’t take a genius computer programmer to guess one of the passwords commonly used by Assad’s office accounts: 12345. The string of consecutive numbers is the second-weakest password according to a 2011 study.

... Link (0 comments) ... Comment